Şirketlere TS ISO/IEC 27001 Bilgi Güvenliği Yönetim Sistemi BGYS Kurulması ve Sertifikasyon Süreçleri - Bölüm1 - ÇözümPark

TS ISO/IEC 27001 Bilgi Güvenliği Yönetim Sistemi BGYS Kurulması ve Sertifikasyon Süreçleri-Bölüm 1 | Birol BOZKURT

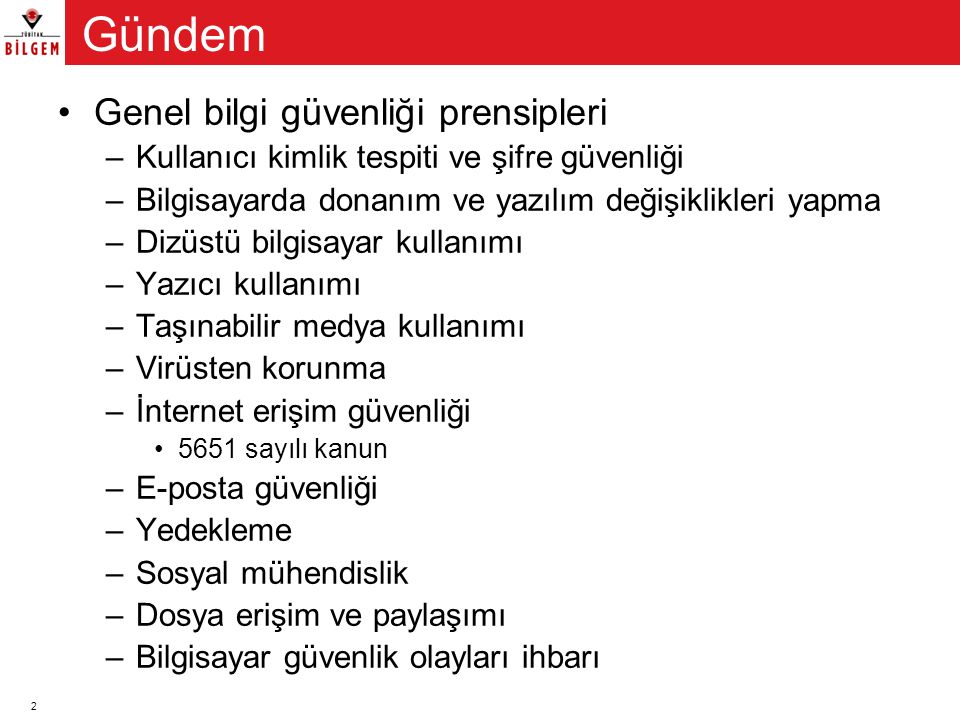

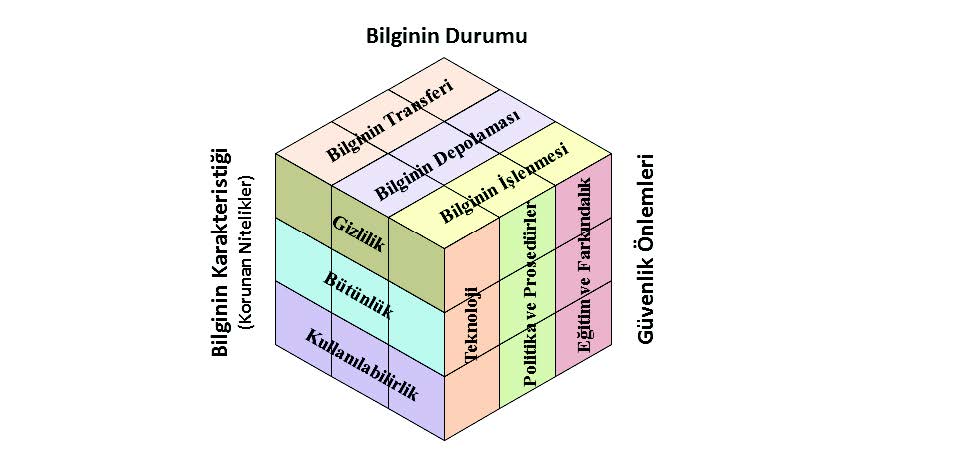

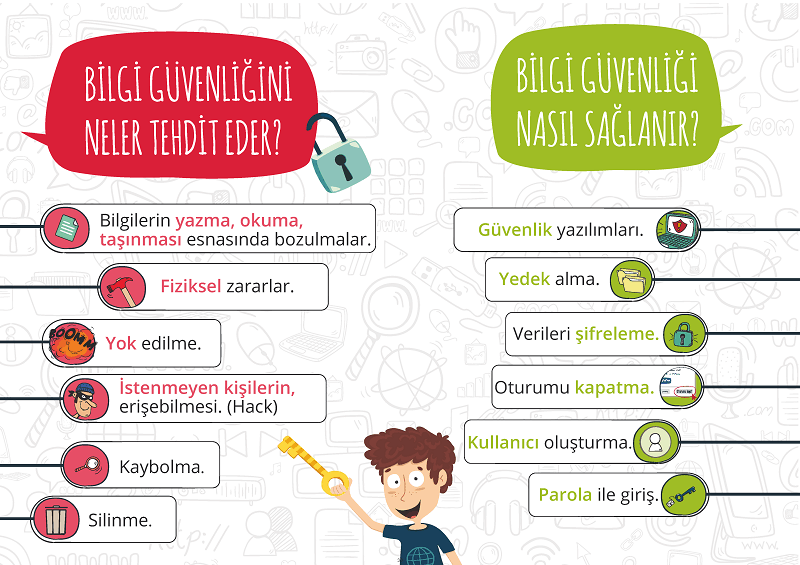

BİLGİ GÜVENLİĞİ VE SİBER GÜVENLİK KAPSAMINDA BAKANLIK UYGULAMALARI İÇİN GÜVENLİ YAZILIM GELİŞTİRME METODOLOJİS